En el INCIBE hay una publicación donde nos dejan claro que aspectos nos afecta directamente con esta normativa sobre protección de datos personales, os aconsejo que la leáis en este enlace.

En el INCIBE hay una publicación donde nos dejan claro que aspectos nos afecta directamente con esta normativa sobre protección de datos personales, os aconsejo que la leáis en este enlace.

CCN aconseja que los password sean más largos

Ahora que se ha demostrado que el segundo factor de autenticación es lo más aconsejable a la vulnerabilidad de los sistemas protegidos sólo con clave, el CCN ha sacado una nueva versión de su anexo V de la guía 821 en lo relativo a normativa de seguridad donde nos explica como hacer claves/contraseñas más robustas. Cito a continuación el párrafo donde nos aconseja que las claves sean más largas para que el tiempo de descifrado, en casos de ataques de fuerza bruta, no tengan el efecto deseado por los ‘malos’:

Ahora que se ha demostrado que el segundo factor de autenticación es lo más aconsejable a la vulnerabilidad de los sistemas protegidos sólo con clave, el CCN ha sacado una nueva versión de su anexo V de la guía 821 en lo relativo a normativa de seguridad donde nos explica como hacer claves/contraseñas más robustas. Cito a continuación el párrafo donde nos aconseja que las claves sean más largas para que el tiempo de descifrado, en casos de ataques de fuerza bruta, no tengan el efecto deseado por los ‘malos’:

«Utilizar la concatenación de varias palabras para construir contraseñas largas(passphrases) cuya deducción, automática o no, no sea simple. Por ejemplo:“elefanteneumáticocarpeta”, incluso contemplando la presencia de espacios en blanco. Por ejemplo: “cocina televisor ventana”. También pueden utilizarse frases cortas sin sentido, tales como “blue pigs do not piss”, “los tontos huelen amarillo”, “los de aquí son cortos de nariz”, “azulín, azulado, esta contraseña me la he inventado”. »

Si deseas verificar la fortaleza de alguna clave Kaspersky tiene una herramienta donde puedes ver cuanto tiempo tardan en averiguarla con las herramientas de actuales de hacking, https://password.kaspersky.com/es/

Como consejo general cambia las contraseñas de vez en cuando.

Y por último si quereis ver si os han pirateado la cuenta leer este artículo de la revista computer hoy.

Como abrir o cerrar un puerto en el firewall de windows 10

Artítulo obtenido de REDES@ZONE

El cortafuegos, o firewall, de un sistema operativo es una de las aplicaciones de seguridad más esenciales que podemos tener en un ordenador. Esta aplicación se encarga de controlar el acceso a Internet de todas las aplicaciones del equipo y decide si la aplicación puede conectarse o no, y a través de qué puertos puede comunicarse a través de Internet. Si queremos usar aplicaciones de descarga (como torrent) sin problemas, o jugar online, una de las configuraciones esenciales es configurar correctamente nuestro firewall, y esto es lo que os vamos a enseñar en este artículo.

Muchas de las suites de seguridad profesionales que podemos encontrar en Internet, como ESET, Kaspersky o Bitdefender, entre otras muchas, cuentan con un completo firewall integrado que trabaja a la vez con el antivirus para proteger al usuario. Sin embargo, Windows también cuenta con su propio Firewall desde Windows XP, una herramienta de seguridad esencial que nos permite elegir cómo queremos que las aplicaciones se conecten a Internet. Este cortafuegos ha ganado, además, una gran popularidad desde la llegada de Windows 10, ya que funciona a la perfección junto con Windows Defender, el nuevo antivirus gratuito de Microsoft incluido de base en Windows 10 y que en poco tiempo se ha convertido en uno de los mejores (por no decir el mejor) en el que podemos confiar.

Normalmente el firewall de Windows no suele darnos problemas y suele saber bien qué aplicaciones permitir y cuáles bloquear. Sin embargo, si queremos que nuestra red funcione a la perfección y estar lo más seguros posible, podemos configurar su comportamiento, sobre todo para elegir los puertos a través de los cuales queremos que las aplicaciones se conecten a Internet, impidiendo que puedan comunicarse a través de los demás.

A continuación, os vamos a explicar paso a paso cómo configurar el Firewall de Windows 10 para que una aplicación de descargas (como Transmission o uTorrent), o un juego online (como Call of Duty o Fortnite) puedan conectarse a Internet a través de los puertos usados.

Antes de continuar, os recomendamos utilizar el siguiente test de puertos abiertos para comprobar que los puertos están abiertos en nuestro router, ya que si están cerrados en él de poco sirve abrirlos en el firewall de Windows. De tenerlos cerrados, antes de entrar en la configuración del cortafuegos en PC tendremos que empezar por abrirlos en nuestro propio router.

Cómo abrir los puertos en el firewall de Windows 10 (o de cualquier versión anterior)

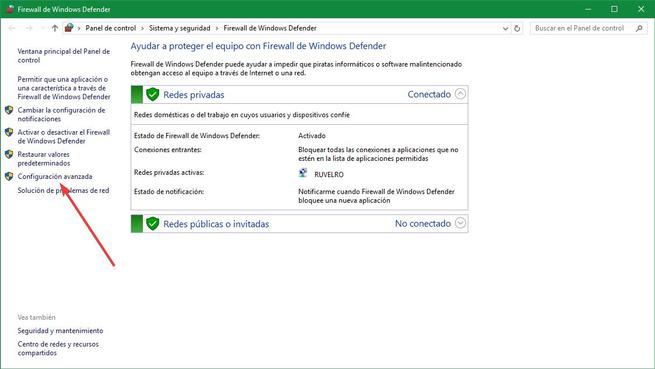

Para abrir los puertos en este firewall, lo primero que haremos será entrar en la configuración principal del mismo. Para ello escribiremos “firewall de windows” en Cortana en nuestro Windows 10 (o llegamos a él desde el Panel de Control si usamos una versión anterior de Windows) y podremos ver la ventana de resumen de estado de este cortafuegos.

Pulsaremos sobre la opción “configuración avanzada” que aparece en el menú de la izquierda para llegar a las opciones de seguridad avanzadas.

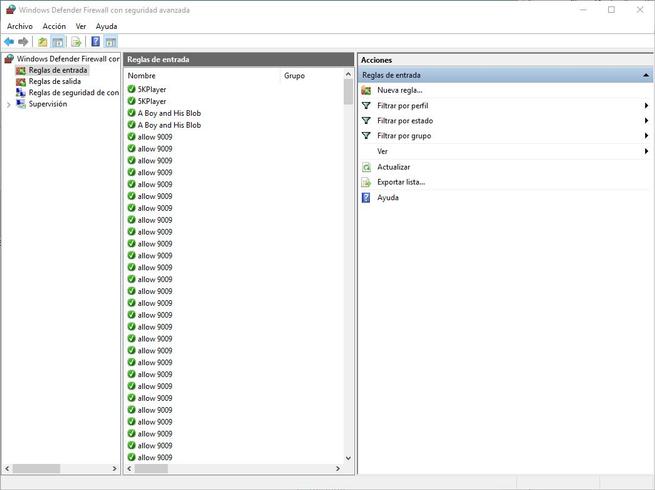

En la nueva ventana de configuración avanzada de seguridad podremos ver tres columnas. En la columna de la izquierda veremos un resumen con los tipos de reglas que podemos tener, en la parte central las reglas ya creadas y en la parte derecha las acciones que podemos hacer con estas reglas.

Por un lado, tenemos las reglas de salida, es decir, las reglas que indican cómo pueden conectarse las aplicaciones al exterior, y por otro lado las reglas de entrada, reglas que definen de dónde pueden recibir conexiones de fuera las aplicaciones.

Lo ideal para tener la máxima seguridad sería crear dos reglas, una de entrada y otra de salida, bloqueando todo el tráfico que no esté definido en dichas reglas. Para ello, empezaremos creando una “regla de entrada”. Seleccionamos esta categoría en la parte izquierda y crearemos una nueva regla.

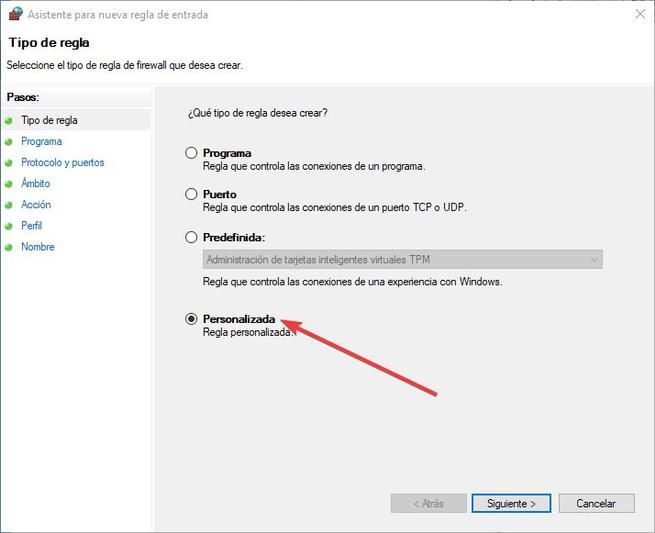

En la primera ventana que nos aparecerá seleccionaremos la opción “Personalizada” para poder crear una regla concreta por aplicación y puerto.

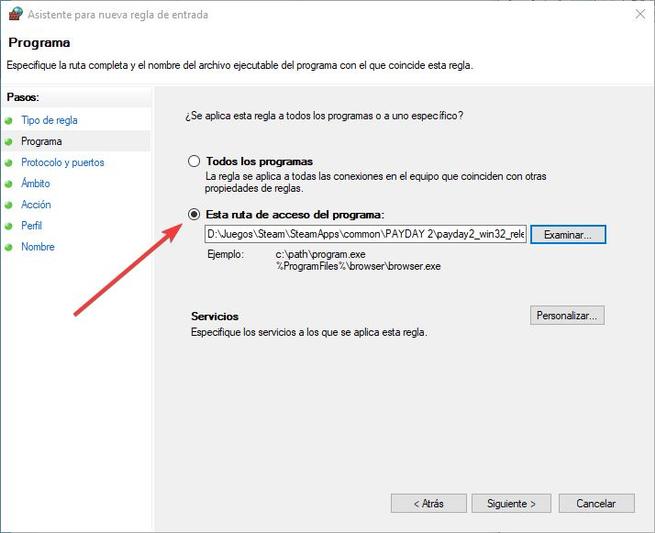

Continuamos en este asistente y lo siguiente que tendremos que hacer será elegir la ruta del programa al que queremos definir el acceso a Internet. En nuestro caso, por ejemplo, vamos a usar un juego de Steam.

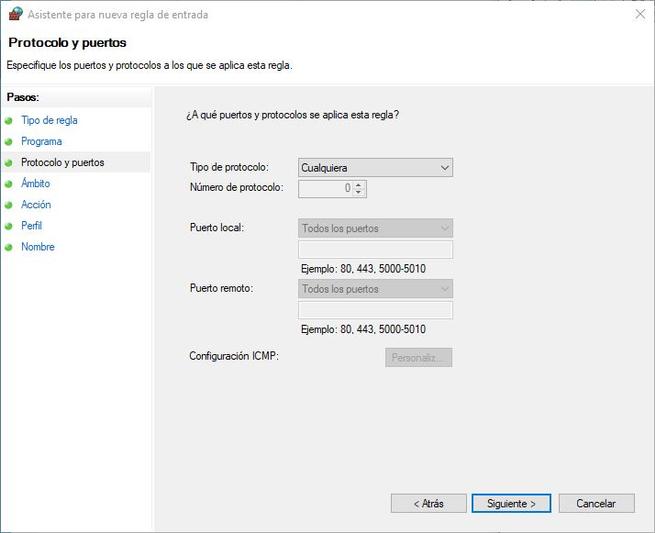

En el siguiente paso elegiremos los puertos a través de los cuales la aplicación seleccionada puede recibir tráfico de Internet. Para ello elegiremos el tipo de puerto (los más comunes serán TCP y UDP), así como el puerto remoto y el puerto local al que queremos dar acceso. Salvo en configuraciones concretas o si tenemos reenvíos de puertos en nuestro router, los puertos locales y remotos serán los mismos.

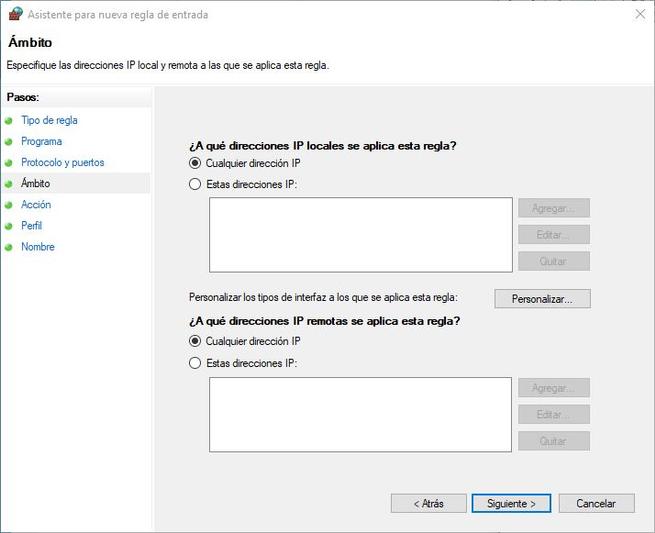

En el siguiente paso vamos a poder elegir las direcciones IP, locales y remotas, a las que se podrá conectar la aplicación. Si sabemos la IP del servidor podemos introducirla aquí para que solo dicha IP pueda conectarse con la aplicación. Esto es ya bastante concreto, por lo que, salvo en casos concretos, podemos dejar que cualquier IP pueda enviar tráfico para no tener problemas.

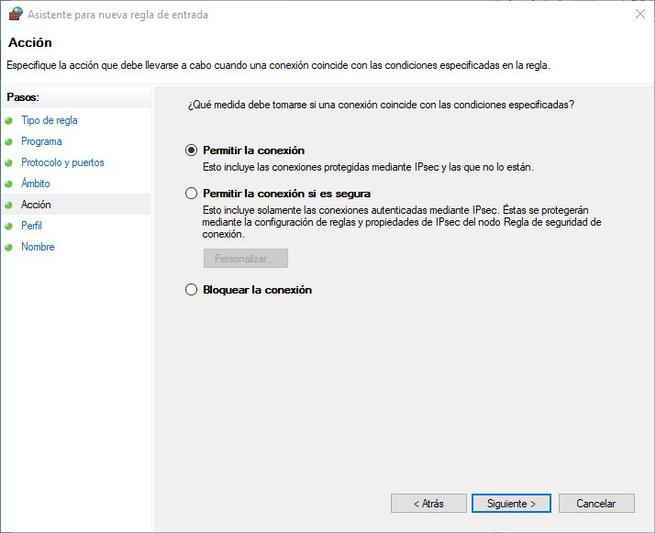

En el siguiente punto vamos a elegir si queremos que dicha regla sea para permitir el tráfico o para denegar ese tráfico concreto, permitiendo lo demás. En nuestro caso es para permitir dicho tráfico, por lo que elegimos dicha opción y continuamos.

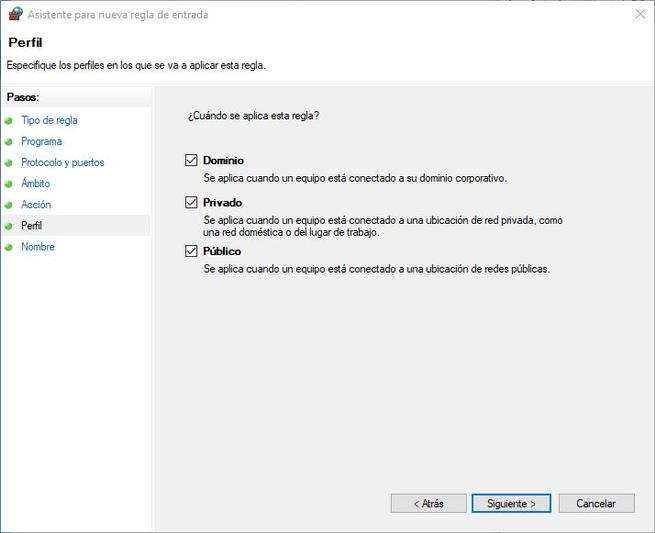

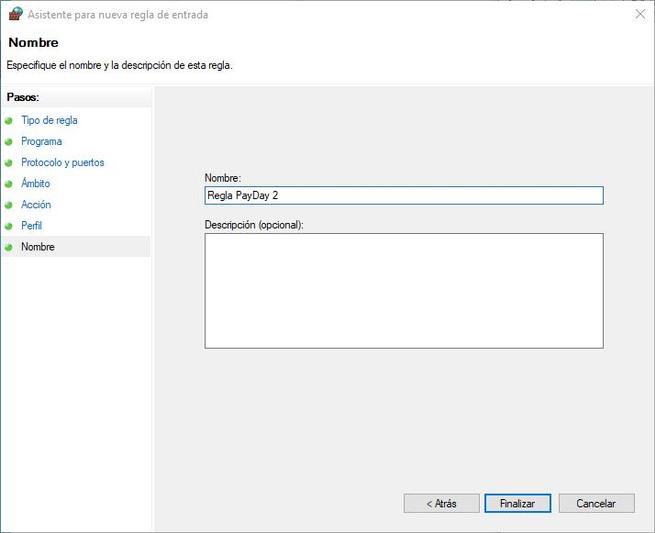

Los dos pasos siguientes son muy simples. Lo único que debemos hacer es especificar si queremos que la regla se aplique en redes públicas, privadas o dentro de un dominio (dejaremos marcadas las 3 casillas) y daremos un nombre para identificar la red.

Ya tendremos la regla de entrada (el tráfico de fuera que puede llegar a la aplicación) creada. Como la aplicación como tal también debe conectarse con el exterior, en el siguiente paso vamos a crear una regla de salida. Seleccionamos el apartado de “reglas de salida” y seguiremos los mismos pasos que en el punto anterior, pero teniendo en cuenta los puertos y las IPs de salida, es decir, puertos a través de los cuales la aplicación puede salir a Internet.

Una vez creadas y guardadas las dos reglas ya podemos empezar a usar nuestra aplicación o juego para ver cómo puede conectarse a Internet sin problemas en función de las reglas que hayamos creado.

En caso de experimentar algún tipo de problema en la conexión de la aplicación (o de otras) y sospechar que puede ser por un problema de compatibilidad con las reglas que acabamos de crear, desde la lista de reglas del Firewall de Windows podemos deshabilitar la regla, desde las opciones que aparecen al pulsar sobre ella con el botón derecho, para comprobar si realmente el problema es de ella, en cuyo caso habría que afinar, seguramente, el tema de puertos.

Otras formas más sencillas de crear reglas en el Firewall de Windows

Aunque funciona bien, el Firewall de Windows no es precisamente uno de los programas más intuitivos y sencillos del sistema operativo, es una herramienta de seguridad bastante compleja que incluso puede dar miedo a algunos usuarios sin muchos conocimientos.

Por suerte, algunos desarrolladores han creado diferentes aplicaciones que nos permiten configurar fácilmente el propio cortafuegos de Windows, aplicaciones mucho más intuitivas desde las que crear y administrar las reglas que queramos.

Una de estas aplicaciones es Windows Firewall Control (comprada hace unos meses por Malwarebytes) o Simplewall, una aplicación de código abierto que nos permite configurar reglas en el cortafuegos de Windows de la forma más rápida y sencilla posible.

¿Sueles crear a menudo reglas en el Firewall de Windows para controlar las conexiones de las aplicaciones?

Para proteger la información primero clasifícala.

Desde el INCIBE nos dan unas pautas para proteger la información de nuestra empresa. Por supuesto el primer paso es saber que tenemos que proteger para ello debemos clasificar la información para saber que medidas aplicar. Aquí os dejo un enlace para ver más sobre este tema.

Protege la información mediante técnicas criptográficas (Cifrado)

El INCIBE nos da estos pautas para cifrado publicado el 27/11/2018 en su web:

El INCIBE nos da estos pautas para cifrado publicado el 27/11/2018 en su web:

En el funcionamiento diario de cualquier organización, se procesa multitud de información que en función de su contenido puede considerarse sensible y confidencial. Debido a la trascendencia o el impacto que este tipo de información podría tener en nuestro negocio, deberá estar especialmente protegida tanto en su tránsito, como cuando esté almacenada.

Para proteger la información, además de contar con políticas de control de acceso y de clasificación de la información, también existe la posibilidad de hacer uso de herramientas criptográficas. Éstas se encargarán de cifrar los datos haciéndolos ilegibles, salvo para aquellos casos en que se disponga de las claves de descifrado. De esta forma, se garantiza la confidencialidad e integridad de la información, principal activo de cualquier organización.

Además, en sectores como el administrativo, donde se trabaja con facturas, contratos e información privada similar, se puede utilizar la firma digital en los documentos y correos electrónicos. De esta forma, garantizaremos la autenticidad, confidencialidad, integridad y no repudio de los mismos.

Por otro lado, también será muy importante utilizar protocolos de comunicación seguros, haciendo uso de certificados web de validación extendida para aquellos servicios que se gestionen vía web (como los pagos online), o el uso de VPN para acceder en casos de teletrabajo.

Con el objetivo de proteger la información a través de las técnicas criptográficas tendremos que tener en cuenta los siguientes puntos:

Qué información deberá ser cifrada. Para ello, tendremos que clasificar la información para diferenciar cuál deberá ser cifrada (información sensible o confidencial, información almacenada en servicios cloud o dispositivos extraíbles, etc.).

Uso de firma electrónica. Será necesario utilizarla en aquellos escenarios que requieran especial garantía de autenticidad y no repudio de la información (trámites con la Administración Pública, facturación, etc.).

Certificados web. Necesarios para garantizar la seguridad de la información de un sitio web. En caso de trabajar con trámites o ventas online contaremos con un certificado SSL/TLS.

Cifrado de datos cuando se contraten servicios externos. Especialmente si estos servicios trabajan con datos personales o confidenciales de nuestra organización (nóminas, seguridad social, etc.). Además, también será necesario cifrar cuando se realicen copias de seguridad en la nube o si se cuenta con pasarelas de pago para nuestra tienda online (se recomienda no almacenar datos en nuestra web de las transacciones que se realicen optando mejor por servicios externos).

Cifrado de datos en el desarrollo de aplicaciones. Por norma, cualquier desarrollo de una aplicación que trate datos personales o credenciales de acceso, deberá contemplar criterios de privacidad por defecto como el cifrado de la información.

Accesos a través de VPN. En aquellas situaciones en las que se cuenta con accesos externos autorizados, como puede ser por motivos de teletrabajo, se habilitarán canales VPN cifrados que garanticen la confidencialidad de las comunicaciones.

Algoritmos de cifrado. Es recomendable utilizar algoritmos de cifrado actuales evitando hacer uso de aquellos que hayan quedado obsoletos. Además es preferible que sean conocidos, hayan sido evaluados ampliamente y siempre que sea posible de cifrado asimétrico.

Aplicaciones autorizadas para usos criptográficos. Es conveniente contar con una lista de aplicaciones permitidas con fines criptográficos, detallando el uso concreto de cada una.

Protocolos seguros de comunicación. Deberemos formar a todos los empleados para garantizar la confidencialidad. Para ello, se emplazará a que hagan uso de mecanismos y herramientas de comunicación que utilicen protocolos criptográficos (SSH, SFTP,FTPS o HTTPS).

Cifrado del wifi. Será necesario configurar la red wifi de tu empresa con el estándar de cifrado más seguro, el WPA2-AES y cambiar la clave de acceso por defecto.

La información corporativa, confidencial o sensible con la que se trabaja en una organización debe contar con un nivel de seguridad y protección alto. Además de establecer protocolos en el acceso y tratamiento de la misma, implantaremos políticas para su cifrado, aumentando considerablemente el nivel de confidencialidad y garantizando la integridad de la información.

- « Página anterior

- 1

- …

- 20

- 21

- 22

- 23

- 24

- …

- 29

- Página siguiente »