Fuente: Geekflare.

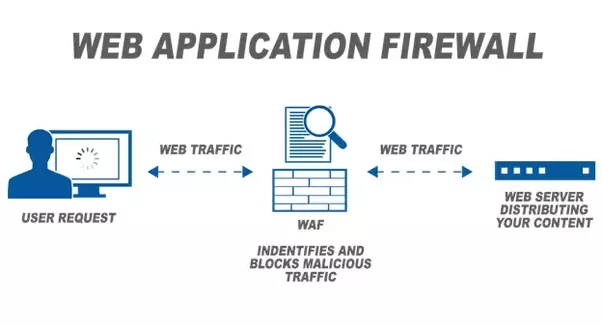

Miles de sitios web son pirateados cada día debido a una configuración incorrecta o un código vulnerable. El servidor de seguridad de aplicaciones web (WAF) es una de las mejores maneras de proteger su sitio web de las amenazas en línea. Si su sitio web está disponible en Internet, entonces puede usar herramientas en línea para escanear un sitio web en busca de una vulnerabilidad para tener una idea de qué tan seguro es su sitio. No se preocupe si se trata de un sitio web de intranet, puede utilizar el código abierto del escáner web Nikto. El WAF comercial puede ser costoso y si está buscando la solución gratuita para proteger su sitio web con WAF, el siguiente Firewall de aplicaciones web de código abierto puede ser útil.

Lista de WAF Open Source

- 1. ModSecurity

- 2. IronBee

- 3. NAXSI

- 4. WebKnight

- 5. Shadow Daemon

1. ModSecurity

ModSecurity de TrustWave es uno de los cortafuegos de aplicaciones web más populares y es compatible con Apache HTTP, Microsoft IIS y Nginx.

Las reglas gratuitas de ModSecurity serán útiles si está buscando la siguiente protección.

Secuencias de comandos entre sitios

Troyano

Fuga de información

inyección SQL

Ataques web comunes

Actividad maliciosa

ModSecurity no tiene una interfaz gráfica y si está buscando una, puede considerar el uso de WAF-FLE. Te permite almacenar, buscar y ver el evento en una consola.

2. IronBee

IronBee es un marco de seguridad para construir su propio WAF. IronBee aún no está disponible en el paquete binario, por lo que debe compilar desde la fuente y probarlo en el siguiente sistema operativo.

CentOS

Fedora

Ubuntu

OS X

Es un marco de seguridad web altamente portátil y muy liviano.

3. NAXSI

NAXSI es Nginx Anti-XSS y SQL Injection. Entonces, como puede adivinar, esto es solo para el servidor web Nginx y principalmente para protegerlo de los ataques de inyección de SQL y los scripts entre sitios.

La solicitud GET y PUT del filtro NAXSI solo y la configuración predeterminada actuarán como un firewall DROP por defecto, por lo que debe agregar la regla ACEPTAR para que funcione correctamente.

4. WebKnight

WebKnight WAF es para Microsoft IIS. Es un filtro ISAPI que protege su servidor web al bloquear las solicitudes incorrectas. WebKnight es bueno para asegurarse de lo siguiente.

Desbordamiento de búfer

Directorio transversal

Codificación de caracteres

inyección SQL

Bloqueando robots malos

Hotlinking

Fuerza bruta

Y mucho más…

En una configuración predeterminada, todas las solicitudes bloqueadas se registran y puede personalizar según sus necesidades. WebKnight 3.0 tiene una interfaz web de administración donde puede personalizar las reglas y realizar tareas de administración, incluidas las estadísticas.

5. Shadow Daemon

Shadow Daemon detecta, registra y previene ataques web al filtrar solicitudes de parámetros maliciosos. Viene con una interfaz propia donde puede realizar la administración y administrar esta WAF. Es compatible con PHP, Perl y Python framework de lenguaje.

Puede detectar los siguientes ataques.

inyección SQL

Inyección XML

Inyección de código

Inyección de comando

XSS

Acceso de puerta trasera

Inclusión local / remota de archivos

El código abierto es gratuito, pero no obtiene soporte empresarial, lo que significa que necesita confiar en su experiencia y soporte comunitario. Por lo tanto, si está buscando el WAF comercial, puede consultar el siguiente.

CloudFlare (basado en la nube)

Incapsula (basada en la nube)

F5 ASM

Reglas comerciales de TrustWave ModSecurity

SUCURI (basado en la nube)

Herramientas Akeeba Admin (para Joomla)

Artículo completo en Geekflare

Mas información en Microsoft o CloudFlare si no deseamos código abierto.