Los hipervínculos son mecanismos que pueden emplear los ciberdelincuentes para camuflar enlaces a webs fraudulentas que imitan portales oficiales para robar datos personales o contraseñas.

Los hipervínculos son mecanismos que pueden emplear los ciberdelincuentes para camuflar enlaces a webs fraudulentas que imitan portales oficiales para robar datos personales o contraseñas.

Recomendaciones y buenas prácticas de uso

- Antes de abrir cualquier fichero descargado desde el correo asegurarse de cuál es su extensión y no fiarse solo del icono asociado al fichero.

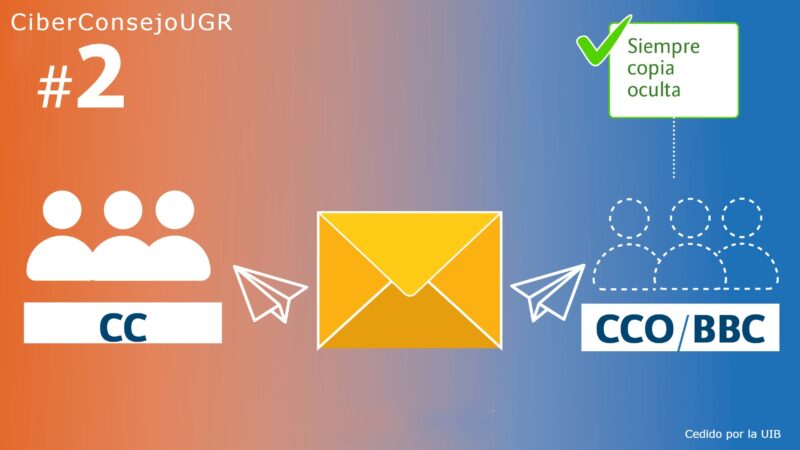

- Cuando se envía un mensaje a varias personas y se quiere evitar que los destinatarios puedan ver el resto de direcciones, utilizar la función de copia oculta (CCO o BCC).

- Utilizar listas de distribución cuando se tenga que hacer un envío masivo de correos.

- Evitar hacer clic directamente en cualquier enlace desde el propio cliente de correo. Si el enlace es desconocido es recomendable buscar información en motores de búsqueda como Google o Bing.

- Cifrar los mensajes de correo que contengan información sensible.

- No abrir ningún enlace ni descargar ningún fichero adjunto procedente de un correo electrónico que presente cualquier síntoma o patrón fuera de lo que se considera «normal» o habitual.

- No fiarse únicamente del nombre del remitente. Comprobar que el dominio del correo recibido (el que hay después de @ de la dirección) es de confianza. Si un correo procedente de un contacto conocido solicita información inusual, contactar con el mismo usuario por teléfono, u otra vía de comunicación, para corroborar la legitimidad de la solicitud.

- No habilitar las macros de los documentos ofimáticos descargados incluso si el propio fichero así lo solicita.

- No hacer clic en ningún enlace que solicite datos personales ni bancarios.

- En el caso de utilizar la versión web para acceder al correo electrónico, no almacenar las credenciales en el propio navegador. Antes de cerrar la sesión del navegador se debe asegurar cerrar la sesión de la cuenta de correo electrónico.