El martes pasado participé en una mesa redonda sobre ciberseguridad en el Diario Sur de Málaga del grupo Vocento. Nos invitó Telefónica a la Universidad de Granada para que diesemos nuestro punto de vista sobre la ciberseguridad en la administraciones. Os dejo el enlace del periódico, no sé cuanto tiempo lo mantendrán , pincha aquí si deseas verlo.

Limpieza de metadatos en los documentos de la Universidad de Granada

Se pone a disposición de toda la comunidad universitaria un servicio de limpieza de metadatos en los documentos que queremos enviar por correo o publicar en web, como así nos pide que hagamos la normativa sobre ciberseguridad (ENS). Solo funciona en equipos de la Universidad y se puede acceder a través del siguiente enlace http://lime.ugr.es

Se pone a disposición de toda la comunidad universitaria un servicio de limpieza de metadatos en los documentos que queremos enviar por correo o publicar en web, como así nos pide que hagamos la normativa sobre ciberseguridad (ENS). Solo funciona en equipos de la Universidad y se puede acceder a través del siguiente enlace http://lime.ugr.es

Hay otros servicios de pago y gratuitos por internet pero este está basado en software libre y los documentos no salen de la UGR a servicios en la red, evitando el posible fallo de seguridad e incumpliento legal con los documentos.

Desde Office también hay opciones para borrado de los metadatos, y que aconsejamos que se utilicen en el caso de publicación de datos en internet. Hay que evitar darle pistas a los malo.

Para saber mas de los metadatos os dejo referencia a un post que publiqué aquí hace un tiempo https://blogs.ugr.es/seguridadinformatica/los-metadatos-son-unos-chivatos/

Como borrar nuestros datos en internet y redes sociales

Desde la Agencia Española de Protección de Datos nos dan una ayuda para eliminar información nuestra que deseamos que desaparezca en redes sociales y en internet. Aquí os dejo el enlace https://www.aepd.es/areas/internet/eliminar-fotos-y-videos-de-internet.html

Desde la Agencia Española de Protección de Datos nos dan una ayuda para eliminar información nuestra que deseamos que desaparezca en redes sociales y en internet. Aquí os dejo el enlace https://www.aepd.es/areas/internet/eliminar-fotos-y-videos-de-internet.html

Por ejemplo para ver como hacerlo en alguno de los servicios de Google podemos picar en https://support.google.com/legal/troubleshooter/1114905?hl=es

Ataques a las contraseñas

Está demostrado que con los sistemas actuales de computo cada vez las contraseñas son mas inseguras, se averiguan rápidamente. En esta infografía del INCIBE, concretamente de la OSI (Oficina de Seguridad del Internauta) podemos ver como protegernos un poco más. Infografía

Está demostrado que con los sistemas actuales de computo cada vez las contraseñas son mas inseguras, se averiguan rápidamente. En esta infografía del INCIBE, concretamente de la OSI (Oficina de Seguridad del Internauta) podemos ver como protegernos un poco más. Infografía

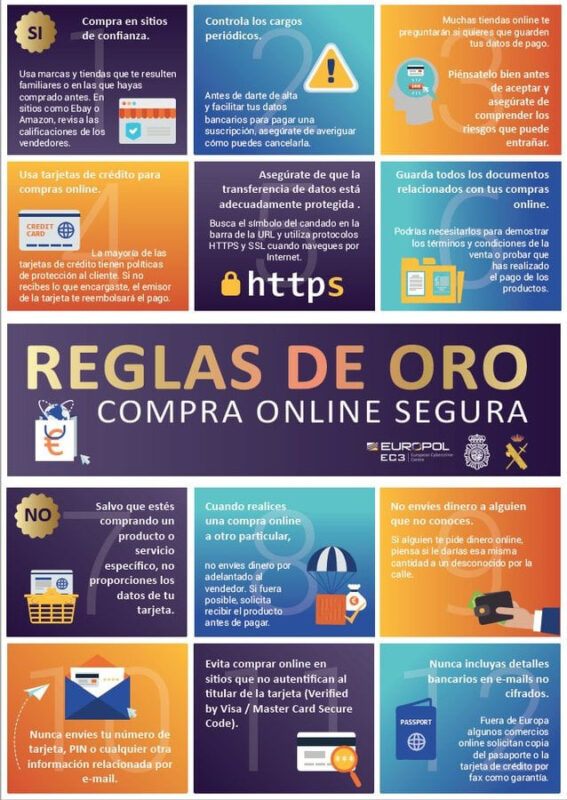

Compra segura online – Black Friday – Consejos de GDT

- « Página anterior

- 1

- …

- 30

- 31

- 32

- 33

- 34

- …

- 51

- Página siguiente »