| Publicado el: lunes, 04 marzo 2019

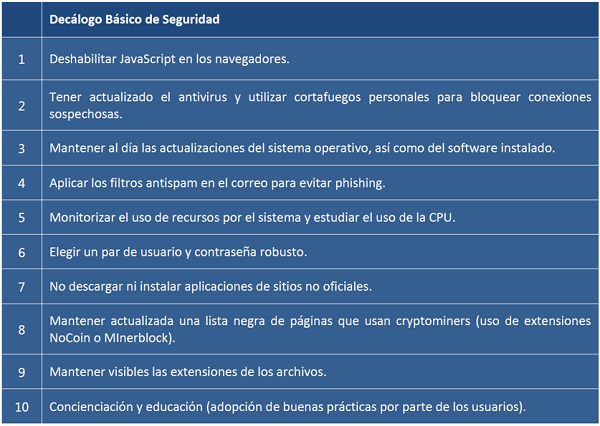

El CCN-CERT ha publicado en su página web el informe ‘CCN-CERT BP/12. Cryptojacking’, un tipo de amenaza que consiste en el uso ilegítimo de un dispositivo electrónico ajeno para obtener criptomonedas. El objetivo de este nuevo informe es servir de orientación y guía para el usuario a través de una serie de recomendaciones y buenas prácticas para evitar ciberataques por parte de cryptominers1 ………………. A modo de resumen, el documento finaliza con un decálogo de recomendaciones en el que se recogen las principales medidas que se aconsejan que adopte el usuario.

CCN-CERT (04/03/2019) Para ver el comunicado completo pinche aquí. |

Nueva herramienta de descifrado para combatir el ransomware Gandcrab

Otra noticia interesante del CCN:

| NOTICIAS DE SEGURIDAD | ||

| Publicado el: martes, 19 febrero 2019

La web No More Ransom ha lanzado una nueva herramienta gratuita de descifrado para prevenir ataques del ransomware GandCrab, uno de los programas de rescate más prolíficos del mundo hasta la fecha. Este malware ha infectado a más de medio millón de víctimas desde que fue detectado por primera vez en enero del año pasado. La herramienta ha sido desarrollada por la policía rumana en estrecha colaboración con Europol y la empresa de seguridad en Internet Bitdefender, junto con el apoyo de las autoridades policiales de Austria, Bélgica, Chipre, Francia, Alemania, Italia, los Países Bajos, el Reino Unido, Canadá y el FBI de los Estados Unidos. Además de las versiones 1, 4 y las primeras versiones de la 5, la nueva herramienta resuelve las infecciones con las versiones 5.0.4 a 5.1, la última versión desarrollada por los ciberdelincuentes. En octubre, se puso a disposición una herramienta de descifrado que cubría todas las versiones del malware, excepto dos, de las versiones existentes en ese momento. Esta herramienta siguió a un lanzamiento anterior en febrero. Estas dos herramientas, que han sido descargadas más de 400.000 veces hasta la fecha, han ayudado a cerca de 10.000 víctimas a recuperar sus archivos cifrados, ahorrándoles unos 5 millones de dólares en pagos de rescate. Europol (19/02/2019) |

Identificado un troyano que cambia con facilidad y emplea la extensión .doc

El CCN no envía esta noticia que creo que debeis saber:

El CCN no envía esta noticia que creo que debeis saber:

| Publicado el: martes, 26 febrero 2019

La empresa de ciberseguridad GreatHorn identificó el pasado miércoles una serie de ataques de malware que cambian rápidamente. Concretamente, estos troyanos se hacen pasar por facturas. Su sofisticación reside, según esta compañía, “en la falta de consistencia de un ataque volumétrico típico, lo cual hace que sea más complicado para las herramientas de seguridad identificarlos y bloquearlos”. El ataque consiste en el envío de un enlace que descarga automáticamente una plantilla de Word usando la extensión .doc. Este documento es el que contiene el troyano. A diferencia de muchos ataques que usan un único patrón con ligeras modificaciones, este ataque modifica el asunto del correo (aunque generalmente empleando siempre la palabra ‘recibo’ o ‘factura’), el contenido, las direcciones y los destinos URL. Hasta el momento, se sabe que estas infecciones vía phishing se envían a empleados de empresas, suplantando la identidad de algún compañero de trabajo, pero usando un correo externo. GreatHorn (21/02/2019) |

CCN aconseja que los password sean más largos

Ahora que se ha demostrado que el segundo factor de autenticación es lo más aconsejable a la vulnerabilidad de los sistemas protegidos sólo con clave, el CCN ha sacado una nueva versión de su anexo V de la guía 821 en lo relativo a normativa de seguridad donde nos explica como hacer claves/contraseñas más robustas. Cito a continuación el párrafo donde nos aconseja que las claves sean más largas para que el tiempo de descifrado, en casos de ataques de fuerza bruta, no tengan el efecto deseado por los ‘malos’:

Ahora que se ha demostrado que el segundo factor de autenticación es lo más aconsejable a la vulnerabilidad de los sistemas protegidos sólo con clave, el CCN ha sacado una nueva versión de su anexo V de la guía 821 en lo relativo a normativa de seguridad donde nos explica como hacer claves/contraseñas más robustas. Cito a continuación el párrafo donde nos aconseja que las claves sean más largas para que el tiempo de descifrado, en casos de ataques de fuerza bruta, no tengan el efecto deseado por los ‘malos’:

«Utilizar la concatenación de varias palabras para construir contraseñas largas(passphrases) cuya deducción, automática o no, no sea simple. Por ejemplo:“elefanteneumáticocarpeta”, incluso contemplando la presencia de espacios en blanco. Por ejemplo: “cocina televisor ventana”. También pueden utilizarse frases cortas sin sentido, tales como “blue pigs do not piss”, “los tontos huelen amarillo”, “los de aquí son cortos de nariz”, “azulín, azulado, esta contraseña me la he inventado”. »

Si deseas verificar la fortaleza de alguna clave Kaspersky tiene una herramienta donde puedes ver cuanto tiempo tardan en averiguarla con las herramientas de actuales de hacking, https://password.kaspersky.com/es/

Como consejo general cambia las contraseñas de vez en cuando.

Y por último si quereis ver si os han pirateado la cuenta leer este artículo de la revista computer hoy.

Aprobada definitivamente la ley de Protección de Datos con la polémica del tratamiento por parte de los partidos

| NOTICIAS DE SEGURIDAD | ||

| Publicado el: jueves, 22 noviembre 2018 El Pleno del Senado ha aprobado este miércoles definitivamente el Proyecto de Ley Orgánica de protección de datos personales y garantía de los derechos digitales, con el voto en contra de Unidos Podemos, Compromís, Nueva Canarias y Bildu, en medio de la polémica por el artículo ’58 bis’ sobre utilización de medios tecnológicos y datos personales en las actividades electorales de los partidos políticos. El texto del Proyecto de ley ha salido adelante en la Cámara Alta tal y como se aprobó en el Congreso de los Diputados ya que PSOE y PP han rechazado todas las enmiendas que habían sido presentadas por Compromís, Ciudadanos, PDeCAT y Unidos Podemos – En Comú Podem – En Marea. La iniciativa legislativa comenzó su tramitación con el PP en el Gobierno. De este modo, sale directamente para su publicación en el Boletín Oficial del Estado (BOE) y su aplicación. La polémica de esta ley ha surgido a raíz del citado artículo ’58 bis’ que establece que «la recopilación de datos personales relativos a las opiniones políticas de las personas que lleven a cabo los partidos políticos en el marco de sus actividades electorales se encontrará amparada en el interés público únicamente cuando se ofrezcan garantías adecuadas». Además, el nuevo artículo indica que «los partidos políticos, coaliciones y agrupaciones electorales podrán utilizar datos personales obtenidos en páginas web y otras fuentes de acceso público para la realización de actividades políticas durante el periodo electoral». Europa Press (22/11/2018) CCN-CERT |