Pincha encima para ampliar la infografía del CCN.

Medidas mínimas de seguridad en nuestros equipos de trabajo.

Dentro de nuestros equipos de trabajo debemos tener una serie de cuidados en materia de ciberseguridad para ponerselo dificil a los ciberdelincuentes. A continuacion os detallo algunas pautas que debemos tener si o sí.

Dentro de nuestros equipos de trabajo debemos tener una serie de cuidados en materia de ciberseguridad para ponerselo dificil a los ciberdelincuentes. A continuacion os detallo algunas pautas que debemos tener si o sí.

- Activación de firewall. Limitar las peticiones entrantes a la justo necesarias.

- Antivirus. Se puede utilizar en windows 10 el que trae por defecto.

- Instalacion en los equipos windows del software antiransomware MicroClaudia.

- Autobloqueo de pantalla cuando nos levantamos del puesto de trabajo.

- Cambios de contraseñas cada 3 ó 6 meses como mucho.

- Utilizar un usuario sin permisos de administración para nuestro trabajo diario.

- Copias de seguridad periódicas en unidades que no se queden pinchadas continuamente en nuestro equipo, para evitar efectos de cifrado de forma colateral

- Actualizaciones automáticas del sistema.

- Revision de actualizaciones de los programas que tengamos instalados al menos una vez al mes.

- Revisar las politicas, en caso de windows, para activar el control de accesos. Revisar de forma periodica los ultimos accesos por si detectamos alguna anomalia.

- No utilizas software no licenciado o descargado de sitios no oficiales, pueden llevar troyanos o descargar malware una vez se ejecuten.

- Utilizar sistemas de cifrado de disco del sistema, como bitlocker. Esto complica mas a los malos.

- Evitar la comparticion de recursos desde nuesta máquina, compartir a traves de servidores, esto disminuye la superficie de exposicion a malware.

- Evitar conexiones escritorio remoto, en caso de usarlas limitar los accesos en el firewall a ip’s controladas, utilizar VPN y contraseñas muy fuertes.

- Activar politicas de bloqueo de usuario en el caso de 5 reintentos de Login fallidos, por ejemplo bloquear el usuario durante 10 minutos.

- NUNCA guardes las claves en el navegador para entrar en sitios que puedan comprometerte a ti o a la empresa.

Seguir lo consejor que nos marca la herramienta CLARA del CCN, descargarla y pasarla en sistemas windows. Herramienta CLARA del CCN

Por último se puede echar un vistazo a las medidas de proteccion que aconsejamos a traves de la Oficina de Proteccion de Datos https://secretariageneral.ugr.es/pages/proteccion_datos/documentos/documentosobremedidasdeproteccion

Algunos informes de buenas prácticas editadas por el CCN.

El CCN-CERT nos ha dejado este mes de mayo pasado algunos informes sobre como actuar y recomendaciones en diferentes aspectos de ciberseguridad. Os aconsejo que les echeis un vistazo para completar vuestra cultura en ciberseguridad y aprender a protegeros.

El CCN-CERT nos ha dejado este mes de mayo pasado algunos informes sobre como actuar y recomendaciones en diferentes aspectos de ciberseguridad. Os aconsejo que les echeis un vistazo para completar vuestra cultura en ciberseguridad y aprender a protegeros.

Dispositivos móviles https://www.ccn-cert.cni.es/informes/informes-de-buenas-practicas-bp/1757-ccn-cert-bp-03-dispositivos-moviles/file.html

Correo electrónico https://www.ccn-cert.cni.es/informes/informes-de-buenas-practicas-bp/1598-ccn-cert-bp-02-correo-electronico/file.html

Gestión de incidentes por Ransomware https://www.ccn-cert.cni.es/informes/informes-de-buenas-practicas-bp/5864-ccn-cert-bp-21-gestion-de-incidentes-de-ransomware/file.html

Recomendaciones básicas en materia de ciberseguridad https://www.ccn-cert.cni.es/informes/informes-de-buenas-practicas-bp/2473-ccn-cert-bp-01-principios-y-recomendaciones-basicas-en-ciberseguridad/file.html

Puedes ver el resto de buenas prácticas en el enlace : https://www.ccn-cert.cni.es/informes/informes-de-buenas-practicas-bp.html

Seguridad de la información para investigadores.

En el marco del RGPD en su art. 32 en su apartado dos se habla que las medidas de seguridad que se deben aplicar en los datos personales en los tratamientos están basadas en el análisis de riesgos, por lo que antes de cualquier investigación que trate datos personales lo primero que se debería hacer es ese Análisis de Riesgos. Conviene echar un vistazo a este artículo de forma completa.

Por otra parte en la ley 3/2018, (LOPDGDD), en su disposición adicional primera, se habla que en el caso de las administraciones públicas las medidas que se deben aplicar son las que aparecen en el R.D. 3/2010 (Esquema Nacional de Seguridad) . Aunque desde Mayo del 2022 tenemos un nuevo R.D. ,el 311/2022 , pero las administraciones públicas tenemos plazo para adecuarnos hasta mayo del 2024.

Así que todo debe partir de ese análisis de riesgos y a través de su gestión del riesgo, esto nos dirá que medidas debemos aplicar. Hay una herramienta que utilizamos en las administraciones públicas que se llama PILAR.

No obstante siempre podemos echar un vistazo a los consejos y medidas mínimas de seguridad que hemos establecido desde la Oficina de Protección de Datos de la UGR, y que cuyos enlaces aparecen mas abajo.

Blog Oficina de Protección de Datos https://blogs.ugr.es/protecciondedatos/

O también podemos revisar este documento publicado por la Agencia Española de Protección de Datos para casos en que se utilice datos genéticos o de salud https://www.aepd.es/sites/default/files/2020-02/premio-2019-emilio-aced-accesit-mikel-recuero.pdf puede orientarnos de una manera muy general que podemos/debemos hacer.

Pero aquí nos centraremos solo en medidas de seguridad intentando dar algunos manuales de como realizar esa medida.

–Presentacion del área de Seguridad Informática ( contacto seguridadinformatica@ugr.es)

- CIBERPROTECCION Y BRECHAS EN UGR.

* Normas mínimas en ciberprotección en UGR.

* Protocolo notificación de brechas de seguridad en datos personales.

CIFRADO.

– Cifrado ( discos duro, pendrive, nube)

Software para cifrado en la nube: Cryptomator

-Envío de datos cifrados en un email con 7 zip en windows o keka en mac.

BACKUP.

– Copias de seguridad, el backup de los datos.

ALMACENAMIENTO DE DATOS EN NUBE.

-Nubes propias ( UGRDrive ó owcloud en un ordenador )

EXTRAS.

–Talleres de Ciberseguridad en la Oficina de Seguridad del Internauta.

–Malentendidos en la anonimización.

Algunas pinceladas de Análisis de riesgos

Herramienta de la AEPD para analisis de riesgos https://www.aepd.es/es/guias-y-herramientas/herramientas/evalua-riesgo-rgpd

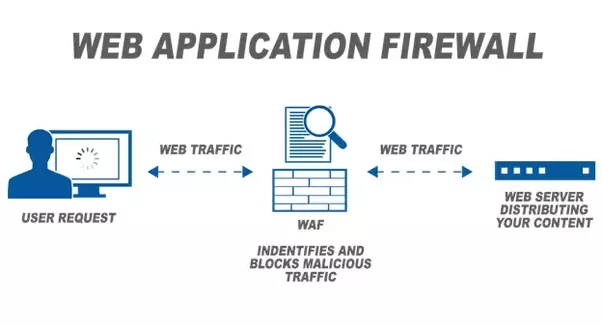

Protege tus activos web con WAF de código abierto (Open Source WAF)

Fuente: Geekflare.

Miles de sitios web son pirateados cada día debido a una configuración incorrecta o un código vulnerable. El servidor de seguridad de aplicaciones web (WAF) es una de las mejores maneras de proteger su sitio web de las amenazas en línea. Si su sitio web está disponible en Internet, entonces puede usar herramientas en línea para escanear un sitio web en busca de una vulnerabilidad para tener una idea de qué tan seguro es su sitio. No se preocupe si se trata de un sitio web de intranet, puede utilizar el código abierto del escáner web Nikto. El WAF comercial puede ser costoso y si está buscando la solución gratuita para proteger su sitio web con WAF, el siguiente Firewall de aplicaciones web de código abierto puede ser útil.

Lista de WAF Open Source

- 1. ModSecurity

- 2. IronBee

- 3. NAXSI

- 4. WebKnight

- 5. Shadow Daemon

1. ModSecurity

ModSecurity de TrustWave es uno de los cortafuegos de aplicaciones web más populares y es compatible con Apache HTTP, Microsoft IIS y Nginx.

Las reglas gratuitas de ModSecurity serán útiles si está buscando la siguiente protección.

Secuencias de comandos entre sitios

Troyano

Fuga de información

inyección SQL

Ataques web comunes

Actividad maliciosa

ModSecurity no tiene una interfaz gráfica y si está buscando una, puede considerar el uso de WAF-FLE. Te permite almacenar, buscar y ver el evento en una consola.

2. IronBee

IronBee es un marco de seguridad para construir su propio WAF. IronBee aún no está disponible en el paquete binario, por lo que debe compilar desde la fuente y probarlo en el siguiente sistema operativo.

CentOS

Fedora

Ubuntu

OS X

Es un marco de seguridad web altamente portátil y muy liviano.

3. NAXSI

NAXSI es Nginx Anti-XSS y SQL Injection. Entonces, como puede adivinar, esto es solo para el servidor web Nginx y principalmente para protegerlo de los ataques de inyección de SQL y los scripts entre sitios.

La solicitud GET y PUT del filtro NAXSI solo y la configuración predeterminada actuarán como un firewall DROP por defecto, por lo que debe agregar la regla ACEPTAR para que funcione correctamente.

4. WebKnight

WebKnight WAF es para Microsoft IIS. Es un filtro ISAPI que protege su servidor web al bloquear las solicitudes incorrectas. WebKnight es bueno para asegurarse de lo siguiente.

Desbordamiento de búfer

Directorio transversal

Codificación de caracteres

inyección SQL

Bloqueando robots malos

Hotlinking

Fuerza bruta

Y mucho más…

En una configuración predeterminada, todas las solicitudes bloqueadas se registran y puede personalizar según sus necesidades. WebKnight 3.0 tiene una interfaz web de administración donde puede personalizar las reglas y realizar tareas de administración, incluidas las estadísticas.

5. Shadow Daemon

Shadow Daemon detecta, registra y previene ataques web al filtrar solicitudes de parámetros maliciosos. Viene con una interfaz propia donde puede realizar la administración y administrar esta WAF. Es compatible con PHP, Perl y Python framework de lenguaje.

Puede detectar los siguientes ataques.

inyección SQL

Inyección XML

Inyección de código

Inyección de comando

XSS

Acceso de puerta trasera

Inclusión local / remota de archivos

El código abierto es gratuito, pero no obtiene soporte empresarial, lo que significa que necesita confiar en su experiencia y soporte comunitario. Por lo tanto, si está buscando el WAF comercial, puede consultar el siguiente.

CloudFlare (basado en la nube)

Incapsula (basada en la nube)

F5 ASM

Reglas comerciales de TrustWave ModSecurity

SUCURI (basado en la nube)

Herramientas Akeeba Admin (para Joomla)

Artículo completo en Geekflare

Mas información en Microsoft o CloudFlare si no deseamos código abierto.